En ce qui concerne la protection de votre réseau informatique contre les cybermenaces, les pare-feu, les systèmes de détection d’intrusion (IDS) et les systèmes de protection contre les intrusions (IPS) sont trois des technologies les plus courantes. Bien qu’ils aient le même objectif général de protection des systèmes et réseaux informatiques, il existe des différences significatives.

Nous examinerons ici les différences entre les pare-feux et les IDS, IPS, et la manière dont ils fonctionnent pour se protéger contre les cybermenaces.

Différence entre pare-feu et IDS, IPS

Dans le monde interconnecté d’aujourd’hui, les cyber-attaques constituent un danger réel et actuel. Une seule faille dans un système peut causer des dommages considérables, tant sur le plan financier que sur celui de la réputation. Les mesures de cybersécurité sont devenues essentielles pour toute organisation ou personne utilisant des systèmes informatiques. Les mesures les plus couramment utilisées sont les pare-feu, les systèmes de détection des intrusions et les systèmes de prévention des intrusions.

Qu’est-ce qu’un pare-feu ?

Il s’agit d’un dispositif de sécurité réseau qui surveille et filtre le trafic web entrant et sortant. Son objectif principal est de bloquer les accès non autorisés tout en permettant les communications autorisées. Pour ce faire, il analyse les adresses source et destination des paquets réseau et les compare à un ensemble de règles.

Voir aussi : Nmap Review : L’outil d’analyse réseau ultime pour les professionnels de l’informatique en 2023

Comment fonctionne un pare-feu ?

Un pare-feu fonctionne en examinant chaque paquet de données entrant ou sortant du réseau et en le comparant à des règles prédéfinies. Si le paquet correspond à la règle, il peut passer ; dans le cas contraire, il est bloqué. Les pare-feu peuvent également être configurés pour enregistrer les paquets bloqués, ce qui permet aux administrateurs d’identifier et de traiter les menaces potentielles.

Points forts

Les pare-feux présentent plusieurs avantages, notamment

- Efficace pour bloquer les menaces connues.

- Ils peuvent être configurés pour bloquer des types de trafic spécifiques, tels que le partage de fichiers peer-to-peer ou la messagerie instantanée.

- Facile à mettre en œuvre et à gérer.

- Ils peuvent être utilisés pour appliquer les politiques de sécurité de l’entreprise.

Limites

Malgré leur efficacité, les pare-feux présentent certaines limites :

- Impossible de détecter des menaces nouvelles ou inconnues.

- Peut être contourné par des attaques sophistiquées qui exploitent les vulnérabilités du réseau ou du pare-feu lui-même.

- Ils ne fournissent pas d’informations détaillées sur le type ou la source de la menace.

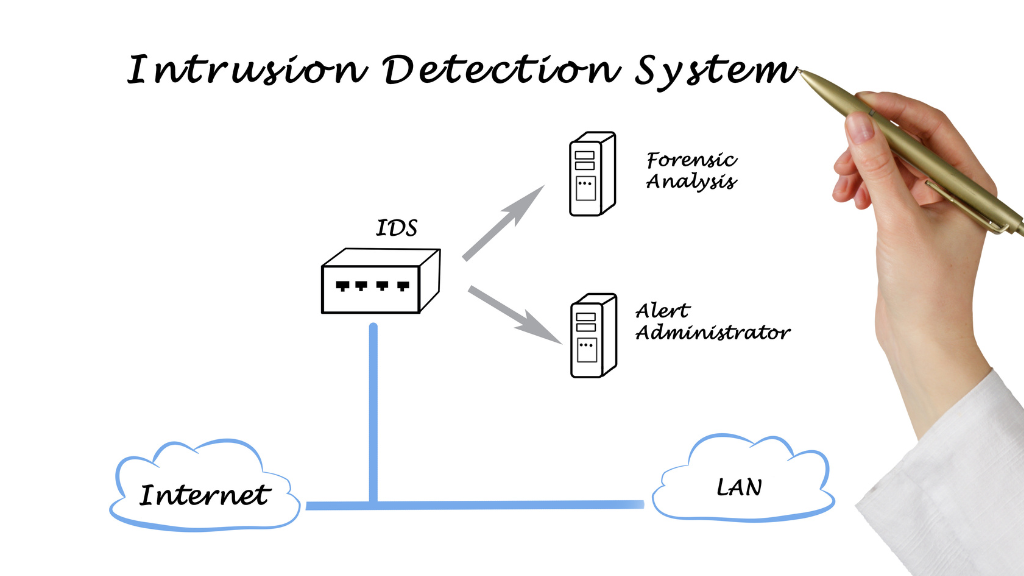

Qu’est-ce qu’un IDS ?

Un système de détection d’intrusion (IDS) est un outil ou une application logicielle qui surveille un réseau ou un système à la recherche d’activités malveillantes ou de violations de règles. Il identifie les failles de sécurité potentielles en analysant l’activité du système et en détectant des modèles inhabituels ou des anomalies.

Comment fonctionne un IDS ?

Un IDS analyse le trafic du réseau et recherche des modèles qui indiquent une attaque potentielle. Il peut également surveiller les journaux système et les pistes d’audit pour détecter les activités suspectes. Lorsqu’il détecte un danger potentiel, il avertit l’administrateur, qui peut alors prendre les mesures nécessaires pour empêcher l’attaque.

Points forts

L’IDS présente plusieurs atouts, notamment

- Détecter les menaces connues et inconnues.

- Fournir des informations plus détaillées sur le type et la source de l’attaque.

- Configuré pour surveiller des types de trafic ou d’applications spécifiques.

- Utilisé pour détecter les menaces internes ou les violations de politiques.

Limites

Malgré ses atouts, l’IDS présente également certaines limites, notamment :

- Générer des faux positifs, entraînant des alertes inutiles et une charge de travail administratif supplémentaire.

- Peut être gourmand en ressources, car il nécessite une surveillance et une analyse constantes du trafic sur le réseau.

- Peut ne pas être efficace contre les attaques sophistiquées qui utilisent le cryptage ou d’autres techniques avancées pour échapper à la détection.

Qu’est-ce qu’un IPS ?

Le système de prévention des intrusions (IPS) est un système de sécurité qui détecte et prévient les cybermenaces potentielles en analysant le trafic du réseau. Il fonctionne au niveau de la couche réseau et peut être matériel ou logiciel. Son objectif principal est d’identifier et de bloquer le trafic malveillant avant qu’il ne puisse nuire au réseau ou au système.

Comment fonctionne un IPS ?

Un IPS analyse le trafic réseau en temps réel à l’aide de différentes techniques telles que la détection basée sur les signatures, l’analyse comportementale et la détection des anomalies. Il identifie les menaces potentielles et peut prendre des mesures telles que le blocage du trafic, l’alerte des administrateurs du système ou l’interruption de la connexion.

Un IPS peut également tirer des enseignements de son expérience afin d’améliorer la précision de sa détection et de réduire les faux positifs.

Points forts

- Protection en temps réel contre divers types de cybermenaces

- Protection complète du réseau ou du système

- Réponse automatique aux menaces potentielles

- Capacité d’apprentissage pour améliorer la précision de la détection et réduire les faux positifs

Limites

- Coût élevé de la mise en œuvre et de la maintenance

- Possibilité de générer des faux positifs

- Impact de l’analyse du trafic sur les performances du réseau

Pare-feu Vs. IDS Vs. IPS

Fonction

Le rôle fondamental d’un pare-feu est de surveiller et de contrôler le trafic sur la base de règles de sécurité prédéfinies. En revanche, un IDS est conçu pour détecter les menaces potentielles et vous en avertir en temps réel, tandis qu’un IPS ne se contente pas de détecter les menaces mais prend des mesures pour les prévenir.

Placement

Un pare-feu est placé au périmètre du réseau, un IDS est placé sur le réseau interne et un IPS peut être placé à l’un ou l’autre endroit.

Filtrage du trafic

Un pare-feu filtre le trafic sur la base de règles prédéfinies, tandis qu’un IDS et un IPS peuvent analyser le comportement du trafic et prendre des mesures en conséquence.

Prévention des attaques

Un pare-feu ne peut pas empêcher les attaques, alors qu’un IDS peut les détecter en temps réel et vous alerter. Un

L’IPS va au-delà de la détection et prend des mesures pour les prévenir. Il peut bloquer le trafic, le modifier ou même alerter l’administrateur du système pour qu’il prenne les mesures nécessaires.

Impact sur les performances

Les pare-feu ont un impact minime sur les performances du réseau, tandis que les systèmes IDS et IPS peuvent avoir un impact significatif en fonction de leur complexité.

Déploiement

Un pare-feu est relativement facile à déployer et à gérer, tandis que les systèmes IDS et IPS nécessitent plus d’efforts et d’expertise pour leur déploiement et leur maintenance.

L’intégration d’un IPS dans un pare-feu complète les capacités de ce dernier en offrant une protection supplémentaire contre les cybermenaces.

Conclusion

Il est essentiel de comprendre les différences entre le pare-feu et l’IDS/IPS pour mettre en œuvre une stratégie de sécurité réseau solide. Alors que les pare-feu servent de barrière pour bloquer les accès non autorisés à un réseau, les IDS/IPS permettent une inspection et une détection plus approfondies des menaces potentielles pour la sécurité en surveillant l’activité du réseau.

Le partenariat avec une société de cybersécurité réputée telle que NextDoorSec est recommandé aux organisations qui cherchent à améliorer leur position en matière de cybersécurité.

0 Comments