Neue Erkenntnisse deuten darauf hin, dass Fortigate Firewalls durch RCE-Angriffe (Remote Code Execution) gefährdet sind. Unglaubliche 490.000 SSL-VPN-Schnittstellen, die mit diesen Firewalls verbunden sind, sind online zugänglich, wobei etwa 69 % noch auf Updates warten.

Das Sicherheitsunternehmen Bishop Fox hat einen eigenen Exploit für CVE-2023-27997 entwickelt, einen Heap-Überlauf in FortiOS, demBetriebssystem der FortiGate-Firewalls. Diese spezielle Sicherheitslücke ermöglicht die Ausführung von Remotecode.

CVE-2023-27997 verursacht ein Heap-basiertes Pufferleck im SSL-VPN-Modul von FortiGate. Demonstrationen haben gezeigt, dass Angreifer diese Schwachstelle zur Remotecodeausführung vor der Authentifizierung ausnutzen können.

Um dem bekannt gewordenen Risiko zu begegnen, hat Fortinet Updates veröffentlicht und eine alternative Lösung vorgeschlagen. Durch diesen Missbrauch können Benutzer den Heap verändern, eine Verbindung zu einer von ihnen kontrollierten Website herstellen, die BusyBox-Binärdatei abrufen und eine virtuelle Shell starten.

Die Schritte, um diesen Exploit zu erreichen, ähneln stark dem Verfahren, das in einem Blogbeitrag von Lexfo beschrieben wird. Es ist möglich, dass jemand diese Schritte in etwa einer Sekunde ausführen kann.

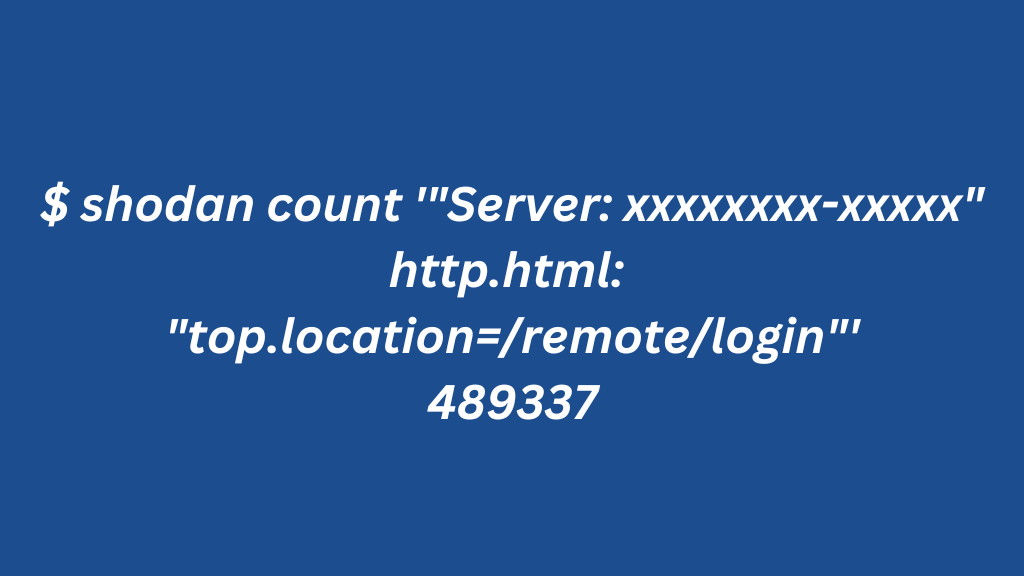

Die folgende Shodan-CLI-Suche zeigt etwa 490.000 ungesicherte SSL-VPN-Ports, die mit der Fortigate Firewall verbunden sind.

Lesen Sie auch: “Google behebt 46 Sicherheitslücken mit dem monatlichen Android-Sicherheitsupdate”

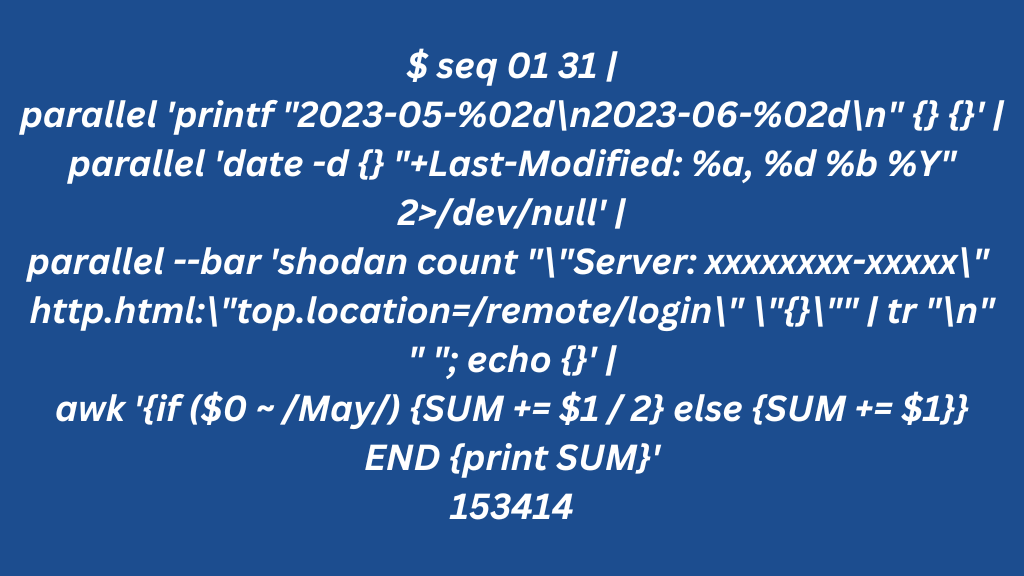

In den vergangenen zwei Monaten hat Shodan 335.923 Geräte identifiziert, bei denen noch ein Patch für den Last-Modified HTTP Response Header fehlt.

In der folgenden Abfrage wurde angenommen, dass die Hälfte der im Mai installierten Geräte gepatcht wurde. Diese Annahme berücksichtigt das Vorhandensein von sich überschneidenden Versionen während dieses Zeitraums. Außerdem wird davon ausgegangen, dass alle Installationen vom Juni gepatcht sind.

Auf der Grundlage dieser Ergebnisse haben nur 153.414 Geräte Patches erhalten, so dass beunruhigende 69 % (oder 335.923 von 489.337) der Geräte nicht gepatcht sind.

Die genauere Untersuchung des Untersuchungsteams ergab zahlreiche Installationen von Version 7 (die Anfang 2021 veröffentlicht wurde) und eine große Anzahl von Version 6, die sich langsam dem Ende ihres Lebenszyklus nähert.

0 Comments